Protege recursos de API globales

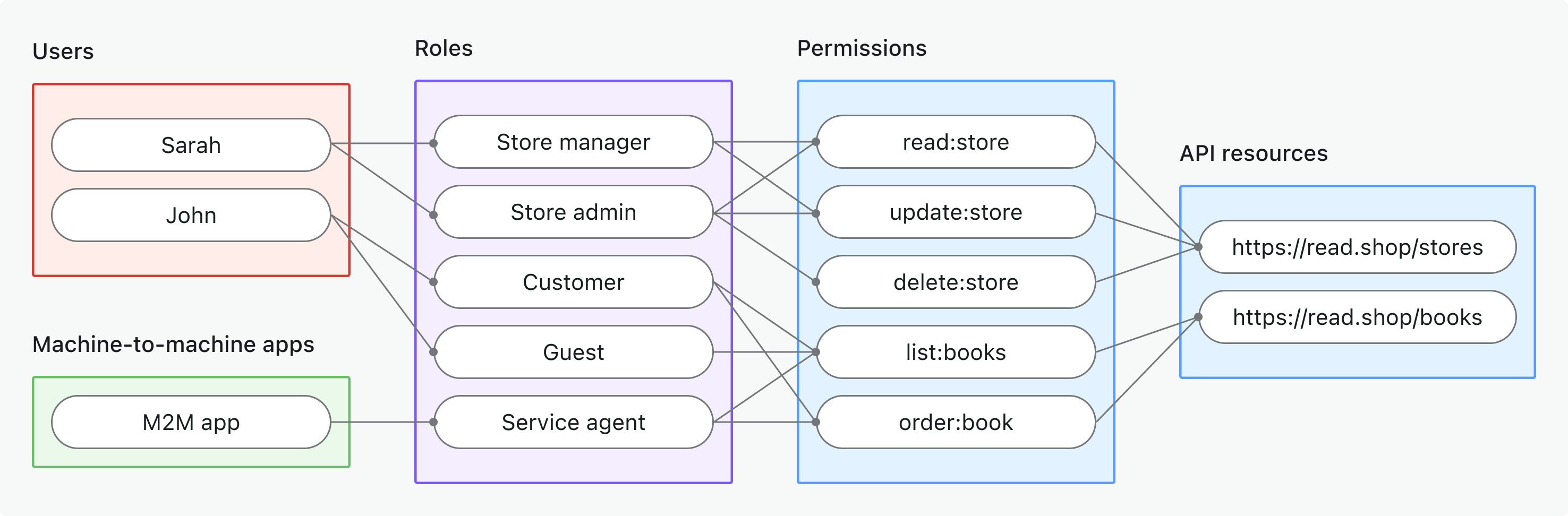

Protege las API de todo el producto utilizando el control de acceso basado en roles (RBAC) en Logto. Asigna roles y permisos globales para controlar el acceso de todos los usuarios y clientes en tu aplicación.

¿Qué son los recursos de API globales?

Los recursos de API globales son endpoints o servicios en tu aplicación que son accesibles para todos los usuarios, sin importar la organización o el inquilino. Normalmente, estos son APIs públicos, servicios centrales del producto o cualquier endpoint que no esté limitado a una organización específica.

Los casos de uso incluyen

- APIs públicas o endpoints compartidos entre toda tu base de usuarios.

- Microservicios que no están ligados a la multi-tenencia.

- APIs centrales de la aplicación (por ejemplo,

/api/users,/api/products) utilizadas por todos los clientes.

Logto te permite asegurar estas APIs usando OAuth 2.1, combinado con un control de acceso flexible basado en roles.

Cómo funciona en Logto

- Los recursos de API y permisos se registran globalmente: Cada API que deseas proteger se define con un indicador de recurso único (URI) y un conjunto de permisos (alcances) que controlan el acceso.

- El acceso se controla mediante roles globales: Puedes asignar permisos a roles, que luego se asignan a usuarios o clientes.

- Separado de los permisos a nivel de organización: Los recursos de API globales no tienen contexto de organización. Sin embargo, pueden usarse junto con roles de organización para proporcionar una capa adicional de contexto si es necesario. Para proteger APIs a nivel de organización, consulta Proteger recursos de API a nivel de organización.

Resumen de la implementación

- Registra tu recurso de API y define sus permisos en Logto.

- Define roles con los permisos necesarios para acceder a la API.

- Asigna roles a usuarios o clientes.

- Utiliza los flujos de autorización OAuth 2.0 para obtener tokens de acceso para la API (el parámetro resource debe coincidir con el identificador de API registrado).

- Valida los tokens de acceso en tu API para hacer cumplir los permisos.

Entendiendo los indicadores de recurso

Logto modela los recursos de API según RFC 8707: Indicadores de recurso para OAuth 2.0. Un indicador de recurso es un URI que identifica de forma única la API o servicio objetivo solicitado.

Puntos clave

- Los indicadores de recurso deben ser URIs absolutas (por ejemplo,

https://api.example.com) - Sin componente de fragmento; evita usar cadenas de consulta cuando sea posible.

- Los indicadores de recurso permiten tokens restringidos por audiencia y soporte para arquitecturas multi-API.

Ejemplo

- Management API:

https://my-tenant.logto.app/api - API global personalizada:

https://api.yourapp.com

Flujo de autorización: autenticando y asegurando tu API

El siguiente flujo aplica tanto para la autenticación interactiva de usuarios (navegador / app) como para escenarios backend máquina a máquina (M2M).

Ten en cuenta que el flujo no incluye todos los detalles sobre los parámetros o encabezados requeridos, sino que se enfoca en los pasos clave involucrados. Continúa leyendo para ver cómo funciona el flujo en la práctica.

Autenticación de usuario = navegador / app. M2M = servicio backend o script usando credenciales de cliente.

El parámetro resource debe coincidir exactamente con el identificador de API (indicador de recurso) que registraste en Logto.

Pasos de implementación

Registra tus recursos de API

- Ve a Consola → Recursos de API.

- Crea un nuevo recurso de API (por ejemplo,

https://api.yourapp.com/org) y define sus permisos (alcances).

Para ver los pasos completos de configuración, consulta Definir recursos de API con permisos.

Configura roles globales

- Ve a Consola → Roles.

- Crea roles que se correspondan con los permisos de tu API (por ejemplo,

read:products,write:products). - Asigna estos roles a los usuarios o clientes que necesiten acceso a la API.

Para ver los pasos completos de configuración, consulta Usar roles globales.

Obtén tokens de acceso para recursos de API globales

Antes de acceder a un recurso de API global, tu cliente debe obtener un token de acceso. Logto emite JSON Web Tokens (JWTs) como tokens de acceso para recursos de API globales. Esto normalmente se realiza usando el flujo de código de autorización OAuth 2.0, flujo de refresh token o el flujo de client credentials.

Flujo de código de autorización o refresh token

Todos los SDK oficiales de Logto admiten la obtención de tokens de acceso para recursos de API globales usando el flujo de refresh token de forma predeterminada. También puedes usar una biblioteca estándar de cliente OAuth 2.0 / OIDC para implementar este flujo.

- Logto SDK

- OAuth 2.0 / OIDC client library

Al inicializar el cliente Logto, añade el indicador de recurso al parámetro resources (array), luego añade los permisos deseados (alcances) al parámetro scopes.

Una vez que el usuario esté autenticado, pasa el indicador de recurso en el parámetro resource o en un parámetro de nombre similar al solicitar el token de acceso (por ejemplo, llamando a getAccessToken()).

Para detalles sobre cada SDK, consulta los Inicios rápidos.

Al configurar tu cliente OAuth 2.0 o inicializar el flujo de código de autorización, asegúrate de incluir el parámetro resource y los alcances deseados en la solicitud de autorización.

Algunas bibliotecas pueden no soportar el parámetro resource de forma nativa, pero normalmente permiten pasar parámetros adicionales en la solicitud de autorización. Consulta la documentación de tu biblioteca para más detalles.

Aquí tienes un ejemplo no normativo de la solicitud de autorización con los parámetros resource y scope:

GET /oidc/auth?response_type=code

&client_id=your-client-id

&redirect_uri=https://your-app.com/callback

&scope=openid profile offline_access read:products write:products

&resource=https://api.your-app.com

&code_challenge=abc123

&code_challenge_method=S256

&state=xyz

HTTP/1.1

Host: your.logto.endpoint

Una vez que el usuario esté autenticado, recibirás un authorization code. Intercambia este código por un token de acceso haciendo una solicitud POST al endpoint /oidc/token de Logto, incluyendo el parámetro resource en el cuerpo de la solicitud.

Aquí tienes un ejemplo no normativo de la solicitud de token usando el grant type authorization code:

POST /oidc/token HTTP/1.1

Host: your.logto.endpoint

Content-Type: application/x-www-form-urlencoded

Authorization: Basic base64(client_id:client_secret)

grant_type=authorization_code

&code=authorization-code-received

&redirect_uri=https://your-app.com/callback

&resource=https://api.your-app.com

También puedes usar el grant type refresh_token para obtener un nuevo token de acceso sin interacción del usuario, siempre que el parámetro resource esté incluido en la solicitud.

Aquí tienes un ejemplo no normativo de la solicitud de token usando el grant type refresh token:

POST /oidc/token HTTP/1.1

Host: your.logto.endpoint

Content-Type: application/x-www-form-urlencoded

Authorization: Basic base64(client_id:client_secret)

grant_type=refresh_token

&refresh_token=your-refresh-token

&resource=https://api.your-app.com

Flujo de client credentials

Para escenarios máquina a máquina (M2M), puedes usar el flujo de client credentials para obtener un token de acceso para tu recurso de API global. Haciendo una solicitud POST al endpoint /oidc/token de Logto, puedes solicitar un token de acceso usando tu client ID y secret.

Hay dos parámetros clave que debes incluir en la solicitud:

resource: El URI indicador de recurso de la API a la que deseas acceder (por ejemplo,https://api.yourapp.com).scope: Los permisos que deseas solicitar para la API (por ejemplo,read:products write:products).

Aquí tienes un ejemplo no normativo de la solicitud de token usando el grant type client credentials:

POST /oidc/token HTTP/1.1

Host: your.logto.endpoint

Content-Type: application/x-www-form-urlencoded

Authorization: Basic base64(client_id:client_secret)

grant_type=client_credentials

&resource=https://api.yourapp.com

&scope=read:products write:products

Validando tokens de acceso JWT en tu API

Los JWT emitidos por Logto contienen reclamos que tu API puede usar para hacer cumplir la autorización.

Cuando tu API recibe una solicitud con un token de acceso emitido por Logto, debes:

- Verificar la firma del token (usando los JWKs de Logto).

- Confirmar que el token no ha expirado (reclamo

exp). - Comprobar que el

iss(emisor) coincide con tu endpoint de Logto. - Asegurarte de que el

aud(audiencia) coincide con el identificador del recurso de API que registraste (por ejemplo,https://api.yourapp.com). - Separar el reclamo

scope(separado por espacios) y comprobar los permisos requeridos.

Para guías paso a paso y específicas por lenguaje, consulta Cómo validar tokens de acceso.

Optional: Handle user permission change

User permissions can change at any time. Because Logto issues JWTs for RBAC, permission updates only appear in newly issued tokens, and never modify existing JWTs.

An access token can only include scopes that were requested in the original OAuth authorization flow. Even if a user gains new permissions, the token issued later can only contain a subset of the originally requested scopes. To access newly granted scopes that were not part of the initial request, the client must run a new authorization flow.

Downscoped permissions

When a user loses permissions:

- Newly issued tokens immediately reflect the reduced scopes.

- Existing JWTs keep the old scopes until they expire.

- Your API should always validate scopes and rely on short token lifetimes.

If you need faster reactions, implement your own signal that tells clients to refresh their tokens.

Enlarged permissions

For global API resources, when a user gains permissions, enlarged permissions will NOT show up through refresh. The client must perform a new OAuth authorization flow to obtain a token that includes the new scopes. This can happen silently if the user has an active Logto session.

Recommendations

- Validate scopes in your API on every call.

- Keep token expiration short.

- Add optional notifications if you need immediate permission-change propagation.

Mejores prácticas y consejos de seguridad

- Mantén los permisos orientados al negocio: Usa nombres claros que correspondan a acciones reales.

- Mantén la expiración de los tokens corta: Reduce el riesgo si un token se filtra.

- Limita los alcances concedidos: Solo otorga a los tokens los permisos que realmente necesitan.

- Usa restricción de audiencia: Verifica siempre el reclamo

audpara evitar usos indebidos.

Preguntas frecuentes

¿Qué pasa si mi cliente no soporta el parámetro resource?

Configura un recurso de API predeterminado en la Consola de Logto. Los tokens tendrán esta audiencia por defecto cuando no se especifique el parámetro resource en la solicitud de token.

¿Por qué recibo 401 No autorizado de mi API?

Verifica los siguientes problemas comunes:

- Firma del token: Asegúrate de que tu backend obtiene los JWKs correctos de Logto

- Expiración del token: Asegúrate de que el token no haya expirado (reclamo

exp) - Audiencia: Confirma que el reclamo

audcoincide con el indicador de recurso de API registrado - Alcances requeridos: Verifica que el token contenga los permisos necesarios en el reclamo

scope

¿Cómo pruebo sin un cliente completo?

Utiliza un token de acceso personal para simular llamadas autenticadas. Esto te permite probar los endpoints de tu API sin implementar un flujo OAuth completo en tu aplicación cliente.

¿Puedo usar prefijos de scope o versiones abreviadas al solicitar permisos?

No. Los nombres de scope deben coincidir exactamente con los nombres de permisos definidos en tu recurso de API. Los prefijos y versiones abreviadas no funcionan como comodines.

Ejemplo:

Si tu recurso de API define:

read:electionswrite:elections

Debes solicitar:

scopes: ["read:elections", "write:elections"]

Esto NO funcionará:

scopes: ["read", "write"] // ❌ No coincide con los nombres de permisos

Más información

Cómo validar tokens de accesoRBAC en la práctica: Implementando autorización segura para tu aplicación

Personalización de reclamos de tokens RFC 8707: Indicadores de recurso