Organisationstemplate

Das Organisationstemplate in Logto definiert einen konsistenten Satz von Rollen und Berechtigungen, die jeder Organisation (Mandant) in deinem SaaS-Produkt zur Verfügung stehen. Durch die Zentralisierung dieser Definitionen kannst du Sicherheit durchsetzen, skalierbares Onboarding ermöglichen und ein hervorragendes Benutzererlebnis über alle Organisationen hinweg sicherstellen.

Wenn du keine Multi-Tenant-Anwendung entwickelst oder keine organisationsspezifischen Rollen / Berechtigungen benötigst, kannst du diesen Abschnitt überspringen. Die globalen Rollen und Berechtigungen von Logto sind für Single-Tenant- oder nicht organisationsbasierte Anwendungen ausreichend.

Was ist das Organisationstemplate?

Ein Organisationstemplate ist eine Blaupause, die festlegt, welche Rollen und Berechtigungen in jeder Organisation verfügbar sind. Jede in deinem Logto-Mandanten erstellte Organisation übernimmt das Template automatisch und garantiert so ein konsistentes Autorisierungsmodell für alle Mandanten.

- Warum ein Template verwenden?

- Erzwingt einheitliche Zugangskontrollrichtlinien für jede Organisation.

- Vereinfacht das Onboarding für neue Mandanten und Teammitglieder.

- Erleichtert rollenbasierte Zugangskontrolle (RBAC) Updates und Audits, während dein Produkt wächst.

Zentrale Konzepte

- Organisationsrollen: Sammlungen von Berechtigungen, die Benutzern oder M2M (Maschine-zu-Maschine) Clients innerhalb einer Organisation gewährt werden. Rollen definieren, „wer was tun darf“ innerhalb jeder Organisation.

- Organisationsberechtigungen: Fein granulare, nicht-API-bezogene Aktionen (z. B. UI-Funktionen, Geschäftslogik), die Rollen zugewiesen werden können.

- API-Ressourcen: API-Endpunkte / Dienste, die durch Berechtigungen geschützt sind. Organisationsrollen können mit API-Ressourcen für organisationsbezogenen API-Zugriff verknüpft werden.

- Rollen-Berechtigungs-Zuordnung: Jede Organisationsrolle im Template kann einer oder mehreren Berechtigungen zugeordnet werden.

- Template-Propagation: Änderungen am Template aktualisieren die Rollen und Berechtigungen, die allen Organisationen zur Verfügung stehen.

Organisationsrollen und -berechtigungen (einschließlich API-Ressourcen-Berechtigungen) sind von globalen Rollen und deren Berechtigungen getrennt. Allerdings werden API-Ressourcen und deren Berechtigungen zentral definiert und können sowohl im globalen als auch im Organisationskontext referenziert werden.

Vergleich mit globalen Rollen und Berechtigungen

Vergleich der Rollentypen

| Rollentyp | Können API-Ressourcen-Berechtigungen haben? | Können Organisations-(Nicht-API)-Berechtigungen haben? |

|---|---|---|

| Global | Ja | Nein |

| Organisation | Ja | Ja |

Vergleich der Berechtigungstypen

| Berechtigungstyp | Definiert in | Zuweisbar zu globalen Rollen? | Zuweisbar zu Organisationsrollen? |

|---|---|---|---|

| API-Ressource | API-Ressourcen-Entität | Ja | Ja |

| Organisation | Organisationstemplate | Nein | Ja |

Aufbau eines Organisationstemplates

Ein Organisationstemplate besteht aus:

- Rollen: Z. B.

Admin,Member,Viewer,Billing - Organisationsberechtigungen: Z. B.

invite:member,manage:billing,view:analytics - Rollen-Berechtigungs-Matrix: Eine Zuordnung, welche Berechtigungen (einschließlich Organisations- und API-Ressourcen-Berechtigungen) durch jede Rolle gewährt werden.

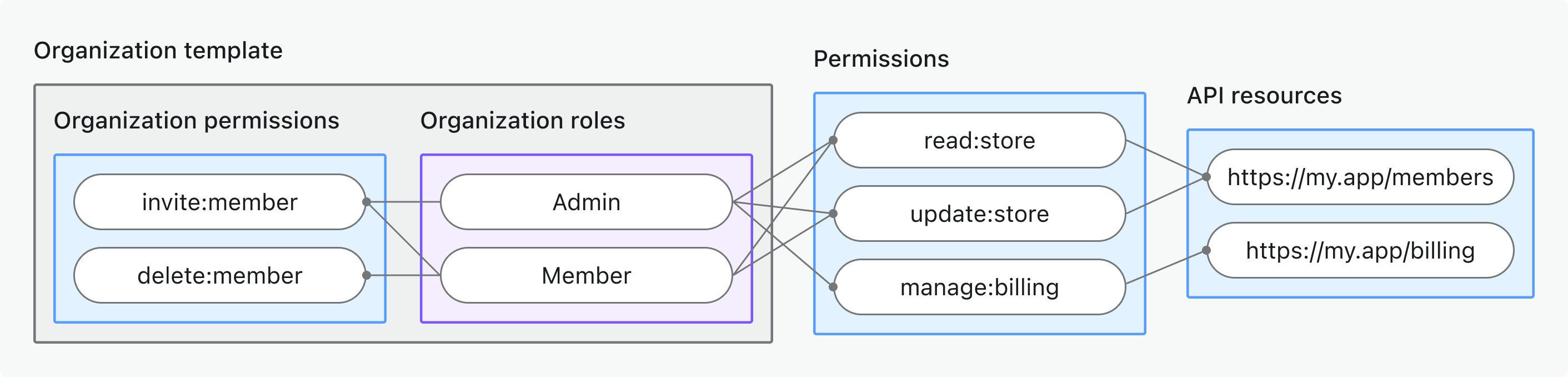

Visueller Überblick

Dieses Diagramm zeigt, wie Organisationsrollen, Berechtigungen und API-Ressourcen in einem Logto-Organisationstemplate miteinander verbunden sind.

Jede in Logto erstellte Organisation verfügt über diesen gleichen Satz an Rollen und Berechtigungen, und Benutzern / Clients können je nach Bedarf Rollen pro Organisation zugewiesen werden.

Organisationstemplate in deinem Produkt verwenden

Das Organisationstemplate von Logto ist für moderne, Multi-Tenant-SaaS-Anwendungen konzipiert, bei denen:

- Jede Organisation die gleichen Rollen- und Berechtigungsoptionen für Onboarding, Zusammenarbeit und Verwaltung haben sollte.

- Du vermeiden möchtest, Rollen / Berechtigungen für jede neue Organisation manuell zu definieren.

- Konsistentes RBAC für Compliance, Sicherheit und Kundenzufriedenheit entscheidend ist.

- Du die Zugangskontrolle weiterentwickeln musst, während sich dein Produkt verändert, ohne bestehende Organisationen zu beeinträchtigen.

Beispielanwendungsfälle

- SaaS-Produkte mit Workspaces, Teams oder Unternehmen (jeweils ein Mandant).

- Plattformen mit granularen Admin- / Member- / Viewer-Rollen pro Organisation.

- Produkte mit sowohl API- als auch Nicht-API-Berechtigungen.

Best Practices & Versionierung

- Rollen und Berechtigungen geschäftsorientiert halten: Verwende klare Namen, die auf reale Aktionen abbilden (nicht nur technische Endpunkte).

- Rollen- / Berechtigungsauswüchse vermeiden: Starte einfach; füge neue Rollen / Berechtigungen nur hinzu, wenn dein Produkt sie wirklich benötigt.

- Änderungen kommunizieren: Informiere Benutzer / Admins, wenn sich die Rollen- oder Berechtigungsoptionen in ihren Organisationen ändern werden.

- Template weiterentwickeln: Während dein Produkt wächst, kannst du das Template jederzeit aktualisieren. Alle Organisationen erhalten automatisch Zugriff auf neue Rollen / Berechtigungen.

- Versionierung (optional): Bei größeren Änderungen solltest du eine Versionierung deines Templates und die Kommunikation von Migrationsplänen an deine Kunden in Betracht ziehen.

Verwaltung deines Organisationstemplates

Du kannst das Organisationstemplate über die Konsole → Organisationstemplate oder über die Logto Management API verwalten.

- Rollen erstellen: Füge Benutzerrollen und M2M-Rollen zu deinem Template hinzu. Jede Rolle steht allen Organisationen in deinem Logto-Mandanten zur Verfügung.

- Berechtigungen erstellen: Definiere Berechtigungen für sowohl API-Ressourcen als auch Nicht-API- (In-App-) Aktionen.

- Rollen-Berechtigungs-Matrix bearbeiten: Weise Rollen Berechtigungen über die Logto-Konsole oder Management API zu.

- Rollen / Berechtigungen aktualisieren oder löschen: Änderungen am Template werden automatisch auf alle Organisationen angewendet. (Benutzer / Clients behalten ihre Rollenzuweisungen; nur das Berechtigungsset ändert sich.)

Schritt-für-Schritt-Anleitungen zur Verwaltung der Organisationsrollen und -berechtigungen findest du unter Rollenbasierte Zugangskontrolle.

FAQs

Muss ich Organisationsberechtigungen verwenden?

Nein, Organisationsberechtigungen sind optional. Du kannst das Organisationstemplate ausschließlich zur Definition von Rollen und API-Ressourcen-Berechtigungen verwenden, wenn du möchtest.

Was passiert, wenn ich das Organisationstemplate ändere?

Änderungen an Rollen oder Berechtigungen werden sofort in allen Organisationen übernommen. Benutzer und Clients behalten ihre Rollenzuweisungen; nur das, was diese Rollen erlauben, kann sich ändern.

Kann ich Rollen oder Berechtigungen pro Organisation anpassen?

Nicht direkt. Organisationstemplates erzwingen ein konsistentes Modell für alle Mandanten. (Du kannst aber weiterhin verschiedenen Benutzern / Clients in jeder Organisation unterschiedliche Rollen zuweisen.)

Wie kann ich Änderungen zurücksetzen oder migrieren?

Aktualisiere das Template manuell, um frühere Rollen / Berechtigungen wiederherzustellen. Für komplexe Migrationen solltest du Versionierungsstrategien in Betracht ziehen.

Was passiert, wenn ich eine Rolle oder Berechtigung lösche?

Benutzer / Clients mit dieser Rolle verlieren den Zugriff auf die damit verbundenen Berechtigungen. Das Löschen einer Berechtigung entfernt sie aus allen Rollen, die sie hatten.

Gibt es Einschränkungen?

Die Anpassung erfolgt auf Template-Ebene, nicht pro Organisation. Kontaktiere uns, wenn du erweiterte Ausnahmen pro Mandant benötigst.

Weiterführende Informationen

Organisation (Nicht-API) Berechtigungen schützen

Organisationsebene API-Ressourcen schützen

Token-Ansprüche anpassen