Organisationsebene API-Ressourcen schützen

Kombiniere API-Ressourcen mit der Organisationstemplate, um den Zugriff auf APIs und Daten innerhalb jeder Organisation einzuschränken und so eine Mandantenisolation in deinem SaaS zu gewährleisten.

Was sind API-Ressourcen auf Organisationsebene?

API-Ressourcen auf Organisationsebene sind Endpunkte oder Dienste in deiner Anwendung, die auf eine bestimmte Organisation beschränkt sind. Diese APIs erzwingen Autorisierung und Zugriff basierend auf dem Organisationskontext – so wird sichergestellt, dass Benutzer oder Clients nur auf Daten und Aktionen zugreifen, die für ihre Organisation relevant sind.

Anwendungsfälle sind unter anderem

- APIs zur Verwaltung von Organisationsmitgliedern, Rollen oder Einstellungen (z. B.

/organizations/{organizationId}/members) - Organisationsspezifische Dashboards, Analysen oder Berichte

- Abrechnungs-, Abonnement- oder Audit-Endpunkte, die an eine Organisation gebunden sind

- Jede API, bei der Aktionen und Daten pro Mandant isoliert sind

Logto ermöglicht es dir, diese Organisations-APIs mit OAuth 2.1 und rollenbasierter Zugangskontrolle (RBAC) abzusichern und unterstützt dabei Multi-Tenant-SaaS-Architekturen.

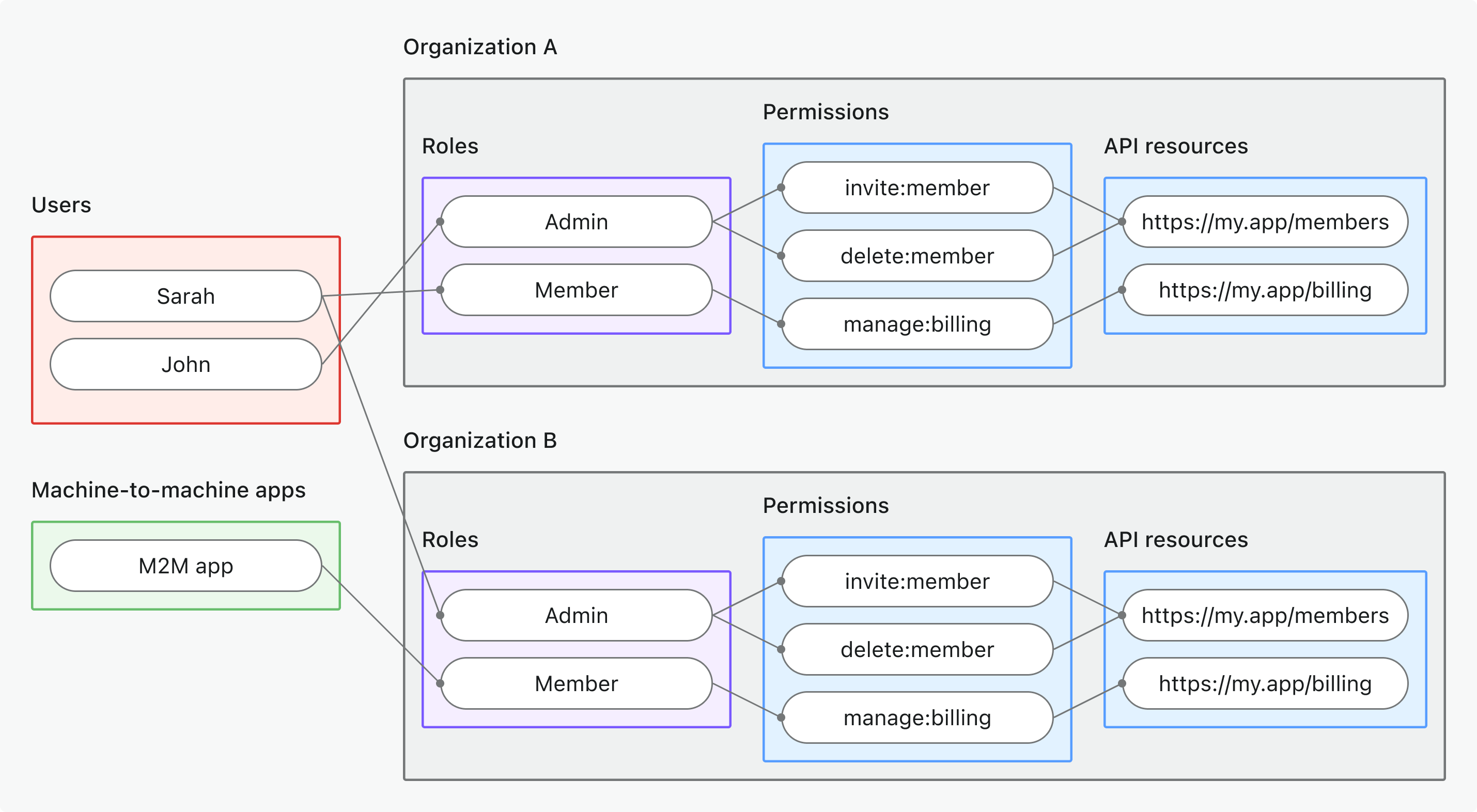

Diese Berechtigungen werden über Organisationsrollen verwaltet, die in der Organisationstemplate definiert sind. Jede Organisation verwendet die gleiche Vorlage, was ein konsistentes Berechtigungsmodell für alle Organisationen gewährleistet.

So funktioniert es in Logto

- API-Ressourcen und Berechtigungen werden global registriert: Jede API-Ressource wird mit einem eindeutigen Ressourcenindikator (URI) und einer Reihe von Berechtigungen (Scopes) in Logto definiert.

- Rollen auf Organisationsebene: Organisationsrollen werden in der Organisationstemplate definiert. API-Ressourcenberechtigungen (Scopes) werden den Organisationsrollen zugewiesen, die dann Benutzern oder Clients innerhalb jeder Organisation zugewiesen werden.

- Kontextbezogene Autorisierung: Wenn ein Client ein Zugangstoken sowohl mit einer API-Ressource als auch einer

organization_idanfordert, stellt Logto ein Token aus, das sowohl den Organisationskontext als auch die API-Zielgruppe enthält. Die Berechtigungen (Scopes) des Tokens werden durch die Organisationsrollen des Benutzers für die angegebene Organisation bestimmt. - Trennung von globalen Ressourcen: API-Ressourcen können mit oder ohne Organisationskontext aufgerufen werden. Organisation RBAC wird nur angewendet, wenn eine

organization_idin der Anfrage enthalten ist. Für APIs, die für alle Benutzer freigegeben sind, siehe Globale API-Ressourcen schützen.

Überblick über die Implementierung

- Registriere deine API-Ressource und definiere deren Berechtigungen (Scopes) in Logto.

- Definiere Organisationsrollen in der Organisationstemplate und weise relevante API-Berechtigungen zu.

- Weise Rollen Benutzern oder Clients innerhalb jeder Organisation zu.

- Fordere ein Zugangstoken für die API mit einer

organization_idan, um den Organisationskontext einzubeziehen. - Validiere Zugangstokens in deiner API und erzwinge sowohl Organisationskontext als auch Berechtigungen.

Wie Logto Organisation RBAC anwendet

- Wenn du ein Zugangstoken ohne eine

organization_idanforderst, werden nur globale Rollen / Berechtigungen berücksichtigt. - Wenn du ein Zugangstoken mit einer

organization_idanforderst, bewertet Logto die Organisationsrollen des Benutzers und deren zugehörige Berechtigungen für diese Organisation. - Das resultierende JWT enthält sowohl die API-Zielgruppe (

audAnspruch) als auch den Organisationskontext (organization_idAnspruch), wobei die Scopes auf die durch die Organisationsrollen des Benutzers gewährten Berechtigungen gefiltert werden.

Autorisierungsablauf: Authentifizierung und Absicherung von APIs mit Organisationskontext

Der folgende Ablauf zeigt, wie ein Client (Web, Mobile oder Backend) Organisationstokens erhält und verwendet, um auf API-Ressourcen auf Organisationsebene zuzugreifen.

Beachte, dass der Ablauf keine vollständigen Details zu den erforderlichen Parametern oder Headern enthält, sondern sich auf die wichtigsten Schritte konzentriert. Lies weiter, um zu sehen, wie der Ablauf in der Praxis funktioniert.

Benutzer-Authentifizierung = Browser / App. M2M = Backend-Service oder Skript mit Client-Credentials + Organisationskontext.

Umsetzungsschritte

Registriere deine API-Ressource

- Gehe zu Konsole → API-Ressourcen.

- Erstelle eine neue API-Ressource (z. B.

https://api.yourapp.com/org) und definiere deren Berechtigungen (Scopes).

Für vollständige Konfigurationsschritte siehe API-Ressourcen mit Berechtigungen definieren.

Organisationsrollen einrichten

- Gehe zu Konsole → Organisationstemplate → Organisationsrollen.

- Erstelle Organisationsrollen (z. B.

admin,member) und weise jeder Rolle API-Berechtigungen zu. - Weise Rollen Benutzern oder Clients innerhalb jeder Organisation zu. Falls sie noch keine Mitglieder sind, lade sie zuerst ein oder füge sie hinzu.

Für vollständige Konfigurationsschritte siehe Organisationsrollen verwenden.

Organisationstokens für API-Ressourcen erhalten

Dein Client / deine App sollte ein Token sowohl mit resource als auch mit organization_id anfordern, um auf APIs auf Organisationsebene zuzugreifen. Logto stellt Organisationstokens als JSON Web Tokens (JWTs) aus. Du kannst diese entweder über den Auffrischungstoken-Flow oder den Client-Credentials-Flow erhalten.

Auffrischungstoken-Flow

Fast alle offiziellen Logto SDKs unterstützen das Abrufen von Organisationstokens mit dem Auffrischungstoken-Flow direkt. Eine Standard-OAuth 2.0 / OIDC-Clientbibliothek kann ebenfalls verwendet werden, um diesen Flow zu implementieren.

- Logto SDK

- OAuth 2.0 / OIDC client library

Beim Initialisieren des Logto SDK füge urn:logto:scope:organizations und die gewünschten Organisationsberechtigungen (Scopes) zum Parameter scopes hinzu.

Einige Logto SDKs haben einen vordefinierten Scope für Organisationen, wie z. B. UserScope.Organizations in JavaScript SDKs.

Überprüfe den organizations-Anspruch im ID-Token, um eine Liste der Organisations-IDs zu erhalten, denen der Benutzer angehört. Dieser Anspruch listet alle Organisationen auf, bei denen der Benutzer Mitglied ist, was es einfach macht, Organisationen in deiner App aufzulisten oder zu wechseln.

Beim Aufruf von getAccessToken() gib sowohl die API-Ressource (resource) als auch die Organisations-ID (organizationId) an, um ein Organisationstoken zu erhalten.

Für Details zu jedem SDK siehe Schnellstarts.

Beim Konfigurieren deines OAuth 2.0 Clients oder beim Initialisieren des Authorization-Code-Flows stelle sicher, dass du folgende Parameter einschließt:

resource: Setze dies auf den in Logto registrierten API-Ressourcen-Identifier (z. B.https://api.your-app.com/organizations).scope: Füge den vordefinierten Organisationsscope (urn:logto:scope:organizations),offline_access(um Auffrischungstokens zu erhalten) und alle spezifischen API-Berechtigungen hinzu, die du benötigst (z. B.manage:members view:analytics).

Einige Bibliotheken unterstützen den Parameter resource nicht nativ, erlauben aber in der Regel das Übergeben zusätzlicher Parameter in der Autorisierungsanfrage. Prüfe die Dokumentation deiner Bibliothek für Details.

Hier ist ein nicht-normatives Beispiel, wie die Autorisierungsanfrage aussehen könnte:

GET /oidc/auth?response_type=code

&client_id=your-client-id

&redirect_uri=https://your-app.com/callback

&scope=openid profile offline_access urn:logto:scope:organizations invite:member manage:billing

&resource=https://api.your-app.com/organizations

&code_challenge=abc123

&code_challenge_method=S256

&state=xyz

HTTP/1.1

Host: your.logto.endpoint

Sobald der Benutzer authentifiziert ist, erhältst du einen Autorisierungscode. Verwende diesen Code, indem du eine POST-Anfrage an Logtos /oidc/token-Endpunkt stellst.

Hier ist ein nicht-normatives Beispiel für die Token-Anfrage:

POST /oidc/token HTTP/1.1

Host: your.logto.endpoint

Content-Type: application/x-www-form-urlencoded

Authorization: Basic base64(client_id:client_secret)

grant_type=authorization_code

&code=authorization-code-received

&redirect_uri=https://your-app.com/callback

Derzeit unterstützt Logto nicht das direkte Abrufen von Organisationstoken (Organization token) aus dem Autorisierungscode-Flow. Du musst den Auffrischungstoken-Flow (Refresh token) verwenden, um ein Organisationstoken (Organization token) zu erhalten.

Du erhältst ein Auffrischungstoken, das verwendet werden kann, um Organisationstokens zu erhalten.

Überprüfe den organizations-Anspruch im ID-Token, um eine Liste der Organisations-IDs zu erhalten, denen der Benutzer angehört. Dieser Anspruch listet alle Organisationen auf, bei denen der Benutzer Mitglied ist, was es einfach macht, Organisationen in deiner App aufzulisten oder zu wechseln.

Verwende abschließend das Auffrischungstoken, um ein Organisationstoken zu erhalten, indem du eine POST-Anfrage an Logtos /oidc/token-Endpunkt stellst. Denke daran, Folgendes einzuschließen:

- Den Parameter

resource, gesetzt auf den API-Ressourcen-Identifier (z. B.https://api.yourapp.com/org). - Den Parameter

organization_id, gesetzt auf die gewünschte Organisations-ID. - (Optional) Den Parameter

scope, um die benötigten Berechtigungen weiter einzuschränken (z. B.manage:members view:reports).

Hier ist ein nicht-normatives Beispiel, wie die Token-Anfrage aussehen könnte:

POST /oidc/token HTTP/1.1

Host: your.logto.endpoint

Content-Type: application/x-www-form-urlencoded

Authorization: Basic base64(client_id:client_secret)

grant_type=refresh_token

&refresh_token=your-refresh-token

&resource=https://api.your-app.com/organizations

&organization_id=your-organization-id

Client-Credentials-Flow

Für Maschine-zu-Maschine (M2M)-Szenarien kannst du den Client-Credentials-Flow verwenden, um ein Zugangstoken für API-Ressourcenberechtigungen auf Organisationsebene zu erhalten. Durch eine POST-Anfrage an Logtos /oidc/token-Endpunkt mit Organisationsparametern kannst du ein Organisationstoken mit deiner Client-ID und deinem Secret anfordern.

Hier sind die wichtigsten Parameter, die in der Anfrage enthalten sein sollten:

resource: Der API-Ressourcen-Identifier (z. B.https://api.yourapp.com/org).organization_id: Die ID der Organisation, für die du das Token möchtest.scope: Die gewünschten API-Ressourcenberechtigungen auf Organisationsebene (z. B.invite:member,manage:billing).

Hier ist ein nicht-normatives Beispiel für die Token-Anfrage mit dem Grant-Type Client-Credentials:

POST /oidc/token HTTP/1.1

Host: your.logto.endpoint

Content-Type: application/x-www-form-urlencoded

Authorization: Basic base64(client_id:client_secret)

grant_type=client_credentials

&resource=https://api.yourapp.com/org

&organization_id=your-organization-id

&scope=invite:member manage:billing

Organisationstokens validieren

Von Logto ausgestellte Organisationstokens (JWTs) enthalten Ansprüche, die deine API zur Durchsetzung der Zugangskontrolle auf Organisationsebene verwenden kann.

Wenn deine App ein Organisationstoken erhält, solltest du:

- Die Signatur des Tokens überprüfen (mit Logtos JWKs).

- Bestätigen, dass das Token nicht abgelaufen ist (

expAnspruch). - Prüfen, dass der

iss(Aussteller) mit deinem Logto-Endpunkt übereinstimmt. - Sicherstellen, dass der

aud(Zielgruppe) mit dem von dir registrierten API-Ressourcen-Identifier übereinstimmt (z. B.https://api.yourapp.com/org). - Den

organization_idAnspruch validieren, um sicherzustellen, dass das Token auf die richtige Organisation beschränkt ist. - Den

scopeAnspruch (durch Leerzeichen getrennt) aufteilen und auf erforderliche Berechtigungen prüfen. - Wenn dein API-Pfad die Organisations-ID enthält (z. B.

/organizations/{organizationId}/members), stelle sicher, dass derorganization_idAnspruch mit dem Pfadparameter übereinstimmt.

Für Schritt-für-Schritt- und sprachspezifische Anleitungen siehe Wie man Zugangstokens validiert.

Optional: Handle user permission change

User permissions can change at any time. Because Logto issues JWTs for RBAC, permission updates only appear in newly issued tokens, and never modify existing JWTs.

An access token can only include scopes that were requested in the original OAuth authorization flow. Even if a user gains new permissions, the token issued later can only contain a subset of the originally requested scopes. To access newly granted scopes that were not part of the initial request, the client must run a new authorization flow.

Downscoped permissions

When a user loses permissions:

- Newly issued tokens immediately reflect the reduced scopes.

- Existing JWTs keep the old scopes until they expire.

- Your API should always validate scopes and rely on short token lifetimes.

If you need faster reactions, implement your own signal that tells clients to refresh their tokens.

Enlarged permissions

For organization tokens, when a user gains permissions, enlarged permissions will show up on the next issuance (refresh or token request). A new token is still required, but no full re-auth is needed unless the new scopes exceed the original request set.

Recommendations

- Validate scopes in your API on every call.

- Keep token expiration short.

- Add optional notifications if you need immediate permission-change propagation.

Best Practices und Sicherheitstipps

- Validiere immer den Organisationskontext: Vertraue nicht nur auf das Token; prüfe den

organization_idAnspruch bei jedem organisationsbezogenen API-Aufruf. - Verwende Zielgruppenbeschränkungen: Prüfe immer den

audAnspruch, um sicherzustellen, dass das Token für die beabsichtigte Organisation bestimmt ist. - Halte Berechtigungen geschäftsorientiert: Verwende klare Namen, die echten Aktionen entsprechen; gewähre nur das, was für jede Organisationsrolle benötigt wird.

- Trenne API- und Nicht-API-Berechtigungen, wo möglich (beides kann aber in einer Rolle enthalten sein).

- Halte Token-Lebensdauern kurz: Reduziert das Risiko, falls ein Token kompromittiert wird.

- Überprüfe regelmäßig deine Organisationstemplate: Aktualisiere Rollen und Berechtigungen, wenn sich dein Produkt weiterentwickelt.

FAQs

Was passiert, wenn ich organization_id nicht in meiner Token-Anfrage angebe?

organization_id nicht in meiner Token-Anfrage angebe?Es werden nur globale Rollen / Berechtigungen ausgewertet. Organisation RBAC wird nicht angewendet.

Kann ich Organisations- und Nicht-Organisationsberechtigungen in einer einzigen Rolle mischen?

Nein, Organisationsberechtigungen (einschließlich API-Berechtigungen auf Organisationsebene) werden durch die Organisationstemplate definiert und können nicht mit globalen API-Berechtigungen gemischt werden. Du kannst jedoch Rollen erstellen, die sowohl Organisationsberechtigungen als auch API-Berechtigungen auf Organisationsebene enthalten.

Weiterführende Literatur

Wie man Zugangstokens validiert Token-Ansprüche anpassenAnwendungsfall: Multi-Tenant-SaaS-Anwendung bauen

RFC 8707: Ressourcenindikatoren