SSO d'entreprise

L'authentification unique (SSO) permet aux utilisateurs de se connecter à plusieurs applications avec un seul ensemble d'identifiants. C'est un terme général qui fait référence à la capacité d'un utilisateur à se connecter une fois et à accéder à plusieurs applications ou ressources sans avoir besoin de se reconnecter.

SSO d'entreprise est un type spécialisé de SSO conçu pour les organisations, simplifiant l'authentification pour les employés à travers les outils de travail. Par exemple : Un employé de la société Acme utilise son compte Google Workspace (foo@client.com) pour se connecter à Slack, Zoom, Trello, Office Suite et GitHub sans ressaisir ses identifiants. Les administrateurs informatiques gèrent centralement les permissions d'accès et révoquent l'accès instantanément si un employé quitte l'entreprise.

Logto fournit :

- Connecteurs préconstruits : Intégration facile avec des fournisseurs d'identité populaires (par exemple, Google Workspace, Microsoft Entra ID, Okta).

- Connecteurs personnalisés : Intégrez tout fournisseur d'identité compatible SAML/OIDC pour des besoins organisationnels uniques.

- Routage basé sur le domaine : Redirige automatiquement les utilisateurs via le domaine de leur e-mail (par exemple,

@client-a.com) vers le fournisseur d'identité de leur entreprise. - SSO initié par le SP et par l'IdP : Les utilisateurs peuvent commencer les connexions depuis votre application ou leur tableau de bord IdP pour accéder.

- Approvisionnement Just-in-Time (JIT) : Ajoutez automatiquement les utilisateurs d'entreprise à leurs organisations lors de leur première connexion SSO d'entreprise—aucune invitation manuelle requise. En savoir plus sur l'approvisionnement JIT.

Ai-je besoin du SSO d'entreprise ?

Principaux avantages du SSO d'entreprise :

- Sécurité centralisée : Les organisations appliquent des politiques d'accès strictes (par exemple, authentification multi-facteurs, permissions basées sur les rôles) sur toutes les applications intégrées.

- Accès simplifié : Les employés évitent la fatigue des mots de passe et accèdent facilement aux outils.

- Conformité : Simplifie les pistes d'audit et répond aux exigences réglementaires (par exemple, RGPD, HIPAA).

- Flexibilité : Prend en charge l'intégration avec des systèmes hérités ou des fournisseurs d'identité de niche via SAML/OIDC.

Le SSO d'entreprise est indispensable si vous :

- Offrez des services B2B/B2C2B (par exemple, SaaS) qui doivent s'intégrer aux fournisseurs d'identité d'entreprise des clients.

- Opérez dans des secteurs réglementés (par exemple, santé, finance) où la gestion centralisée des identités et des accès est obligatoire.

- Visez à gagner des contrats d'entreprise où la sécurité et l'intégration transparente sont des critères décisifs.

Vous n'avez pas besoin du SSO d'entreprise immédiatement si votre produit vient d'être lancé. Envisagez de l'activer lorsque :

- Un client de grande valeur l'exige pour la conformité à la sécurité ou dans le cadre de leur processus d'achat. Sans cela, ils pourraient ne pas procéder à l'achat.

- Votre produit cible des clients de niveau entreprise, où le SSO est une attente standard pour la sécurité et la gestion des utilisateurs.

Avec Logto, activer le SSO d'entreprise est simple—sans code, sans changements perturbateurs, juste un clic :

- Ajoutez un connecteur d'entreprise dédié pour le fournisseur d'identité du client.

- Liez leur domaine de messagerie (par exemple,

@client-a.com). - Les utilisateurs existants avec ce domaine passent automatiquement au SSO d'entreprise, avec un lien entre leur adresse e-mail et l'identifiant SSO—sans interruption d'accès.

Composants clés du SSO d'entreprise

- Fournisseur d'identité (IdP) : Un service qui vérifie les identités des utilisateurs et gère leurs identifiants de connexion. Après avoir confirmé l'identité d'un utilisateur, l'IdP génère des jetons ou assertions d'authentification et permet à l'utilisateur d'accéder à diverses applications ou services sans avoir besoin de se reconnecter. Essentiellement, c'est le système de référence pour gérer les identités et permissions des employés dans votre entreprise. Exemples : Okta, Azure AD, Google Workspace, LastPass, OneLogin, Ping Identity, Cyberark, etc. En savoir plus sur l'IdP.

- Fournisseur de services (SP) : Un système ou une application qui nécessite une authentification utilisateur et s'appuie sur le fournisseur d'identité (IdP) pour l'authentification. Le SP reçoit des jetons ou assertions d'authentification de l'IdP, accordant l'accès à ses ressources sans nécessiter d'identifiants de connexion séparés. Exemples : Slack, Shopify, Dropbox, Figma, Notion, etc... et votre service. En savoir plus sur le SP.

- Identité d'entreprise : Typiquement identifiée par l'utilisation d'un domaine de messagerie d'entreprise pour la connexion. Ce compte de messagerie d'entreprise appartient finalement à l'entreprise.

Flux de travail SSO pris en charge

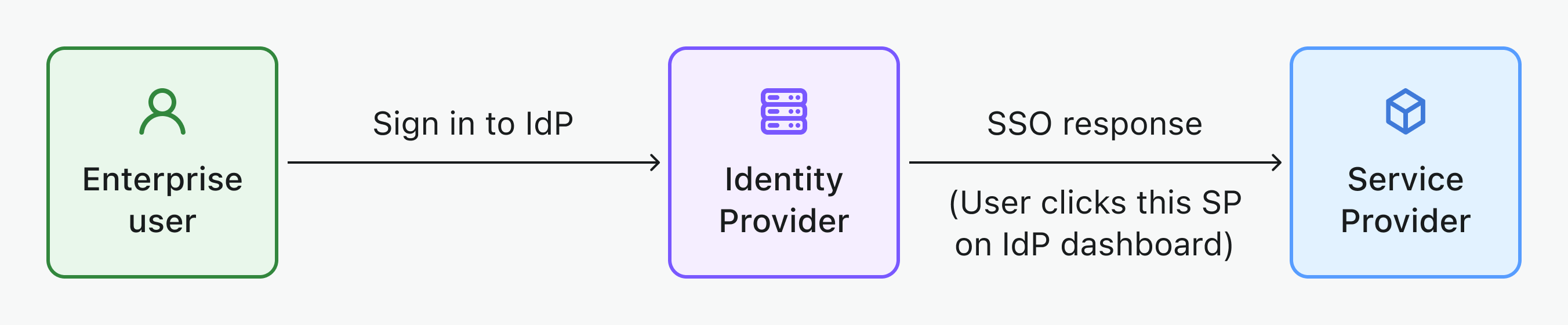

- SSO initié par l'IdP : Dans le SSO initié par l'IdP, le fournisseur d'identité (IdP) contrôle principalement le processus d'authentification unique. Ce processus commence lorsqu'un utilisateur se connecte à la plateforme de l'IdP, telle qu'un portail d'entreprise ou un tableau de bord d'identité centralisé. Une fois authentifié, l'IdP génère un jeton ou une assertion d'authentification, qui est ensuite utilisé pour accorder à l'utilisateur un accès transparent à plusieurs services ou applications connectés (SP) sans nécessiter de connexions supplémentaires.

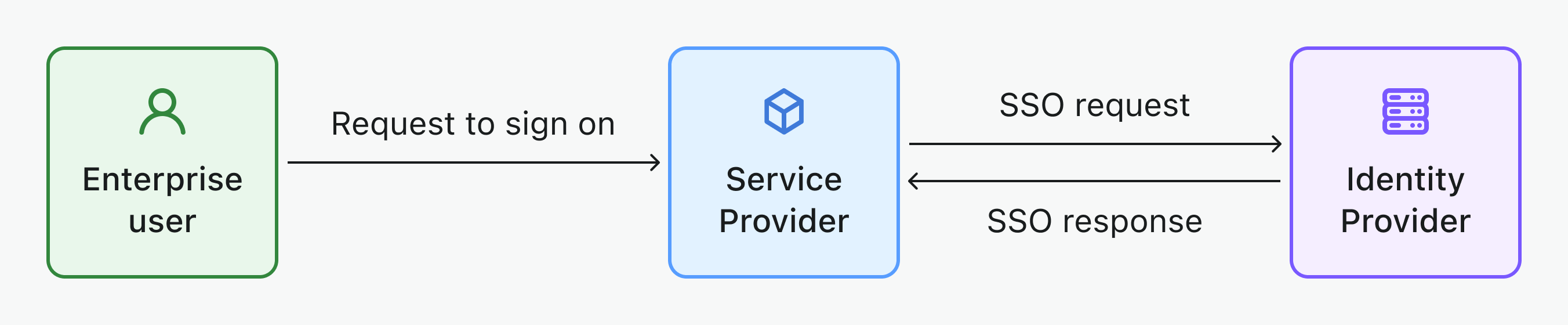

- SSO initié par le SP : Dans le SSO initié par le SP, le fournisseur de services (SP) prend l'initiative d'initier et de gérer le processus d'authentification unique, souvent préféré dans les scénarios B2B. Ce scénario se produit lorsqu'un utilisateur tente d'accéder à un service ou une application spécifique (le SP) et est redirigé vers son IdP pour l'authentification. Après une connexion réussie à l'IdP, un jeton d'authentification est renvoyé au SP, accordant l'accès à l'utilisateur. Logto prend en charge le SSO initié par le SP pour vos services B2B.

Protocoles SSO pris en charge

- SAML : Security Assertion Markup Language (SAML) est une norme ouverte basée sur XML pour l'échange de données d'authentification et d'autorisation entre un IdP et un SP. Ce protocole est particulièrement apte à gérer des exigences de sécurité complexes au niveau de l'entreprise.

- OIDC : OpenID Connect (OIDC) est une couche d'identité simple construite sur le protocole OAuth 2.0. Il utilise JSON/REST pour la communication, ce qui le rend plus léger et mieux adapté aux architectures d'applications modernes, y compris les applications mobiles et les applications monopage (SPAs).

FAQs

Comment ajouter des boutons de connecteur SSO et se connecter directement avec le fournisseur SSO sur mon site web ?

Logto vous permet d'ajouter des boutons de connexion sociale à votre site web et d'initier directement le processus de connexion SSO sans afficher le formulaire de connexion par défaut. Consultez notre guide Connexion directe pour des instructions détaillées.

Combien de connecteurs SSO d'entreprise me faut-il ?

Chaque client nécessite un connecteur unique pour garantir des configurations isolées, la gestion des employés et le contrôle des permissions. Par exemple :

- Client A (Okta) : "Connecteur d'entreprise A" utilisant Okta pour

@client-a.com. - Client B (Okta) : Un autre "Connecteur d'entreprise B" utilisant Okta pour

@client-b.com. - Client C (Azure AD) : "Connecteur d'entreprise C" utilisant Microsoft Azure AD pour

@client-c.com.

Si vous avez besoin d'un accès multi-clients sans configuration par client, envisagez d'utiliser des connecteurs sociaux (par exemple, Google, Facebook) à la place, car ils ne nécessitent pas de configurations IdP spécifiques au client.

Ressources associées

Expérience SSO d'entrepriseSSO initié par l'IdP vs SSO initié par le SP

SSO d'entreprise : Ce que c'est, comment ça fonctionne, et pourquoi c'est important

L'art de l'authentification unique