Enterprise SSO

Single Sign-On (SSO) ermöglicht es Benutzern, sich mit einem einzigen Satz von Anmeldedaten bei mehreren Anwendungen anzumelden. Es ist ein allgemeiner Begriff, der sich auf die Fähigkeit eines Benutzers bezieht, sich einmal anzumelden und auf mehrere Anwendungen oder Ressourcen zuzugreifen, ohne sich erneut anmelden zu müssen.

Enterprise SSO ist eine spezialisierte Art von SSO, die für Organisationen entwickelt wurde und die Authentifizierung für Mitarbeiter über Arbeitsplatz-Tools hinweg vereinfacht. Zum Beispiel: Ein Mitarbeiter der Acme Company verwendet sein Google Workspace-Konto (foo@client.com), um sich bei Slack, Zoom, Trello, Office Suite und GitHub anzumelden, ohne die Anmeldedaten erneut eingeben zu müssen. IT-Administratoren verwalten zentral die Zugriffsberechtigungen und können den Zugriff sofort widerrufen, wenn ein Mitarbeiter das Unternehmen verlässt.

Logto bietet:

- Vorgefertigte Connectors: Einfache Integration mit beliebten Identitätsanbietern (z. B. Google Workspace, Microsoft Entra ID, Okta).

- Benutzerdefinierte Connectors: Integration eines beliebigen SAML/OIDC-konformen Identitätsanbieters für einzigartige organisatorische Bedürfnisse.

- Domain-basierte Weiterleitung: Automatische Weiterleitung von Benutzern über die E-Mail-Domain (z. B.

@client-a.com) zu ihrem Unternehmens-IdP. - SP-initiiertes & IdP-initiiertes SSO: Benutzer können Anmeldungen von deiner App oder ihrem IdP-Dashboard aus starten, um Zugriff zu erhalten.

- Just-in-time (JIT) Bereitstellung: Automatisches Hinzufügen von Unternehmensbenutzern zu ihren Organisationen bei der ersten Enterprise SSO-Anmeldung – keine manuellen Einladungen erforderlich. Erfahre mehr über JIT Bereitstellung.

Brauche ich Enterprise SSO?

Wichtige Vorteile von Enterprise SSO:

- Zentralisierte Sicherheit: Organisationen erzwingen strenge Zugriffsrichtlinien (z. B. Multi-Faktor-Authentifizierung, rollenbasierte Berechtigungen) über alle integrierten Apps hinweg.

- Vereinfachter Zugriff: Mitarbeiter vermeiden Passwortmüdigkeit und erhalten nahtlosen Zugriff auf Tools.

- Compliance: Vereinfacht Prüfpfade und erfüllt regulatorische Anforderungen (z. B. GDPR, HIPAA).

- Flexibilität: Unterstützt die Integration mit Altsystemen oder speziellen IdPs über SAML/OIDC.

Enterprise SSO ist ein Muss, wenn du:

- B2B/B2C2B-Dienste anbietest (z. B. SaaS), die in die Unternehmens-IdPs deiner Kunden integriert werden müssen.

- In regulierten Branchen tätig bist (z. B. Gesundheitswesen, Finanzen), in denen zentralisiertes Identitäts- und Zugangsmanagement obligatorisch ist.

- Unternehmensverträge gewinnen möchtest, bei denen Sicherheit und nahtloses Onboarding entscheidend sind.

Du benötigst Enterprise SSO nicht sofort, wenn dein Produkt neu gestartet wurde. Erwäge, es zu aktivieren, wenn:

- Ein wertvoller Kunde es für die Sicherheitskonformität oder als Teil seines Beschaffungsprozesses benötigt. Ohne es könnten sie den Kauf nicht fortsetzen.

- Dein Produkt auf Unternehmenskunden abzielt, bei denen SSO eine Standarderwartung für Sicherheit und Benutzerverwaltung ist.

Mit Logto ist das Aktivieren von Enterprise SSO mühelos – kein Code, keine Änderungen, nur ein Klick:

- Füge einen dedizierten Enterprise Connector für den IdP des Kunden hinzu.

- Binde deren E-Mail-Domain (z. B.

@client-a.com). - Bestehende Benutzer mit dieser Domain wechseln automatisch zu Enterprise SSO, mit Kontoverknüpfung zwischen ihrer E-Mail-Adresse und dem SSO-Identifikator – keine Unterbrechung des Zugriffs.

Wichtige Komponenten von Enterprise SSO

- Identitätsanbieter (IdP): Ein Dienst, der Benutzeridentitäten überprüft und deren Anmeldeinformationen verwaltet. Nach der Bestätigung der Identität eines Benutzers generiert der IdP Authentifizierungstoken oder -aussagen und ermöglicht dem Benutzer den Zugriff auf verschiedene Anwendungen oder Dienste, ohne sich erneut anmelden zu müssen. Im Wesentlichen ist es das zentrale System zur Verwaltung von Mitarbeiteridentitäten und -berechtigungen in deinem Unternehmen. Beispiele: Okta, Azure AD, Google Workspace, LastPass, OneLogin, Ping Identity, Cyberark usw. Erfahre mehr über IdP.

- Dienstanbieter (SP): Ein System oder eine Anwendung, die eine Benutzerauthentifizierung erfordert und sich auf den Identitätsanbieter (IdP) zur Authentifizierung verlässt. Der SP erhält Authentifizierungstoken oder -aussagen vom IdP und gewährt Zugriff auf seine Ressourcen, ohne separate Anmeldeinformationen zu benötigen. Beispiele: Slack, Shopify, Dropbox, Figma, Notion usw. und dein Dienst. Erfahre mehr über SP.

- Unternehmensidentität: Typischerweise durch die Verwendung einer Unternehmens-E-Mail-Domain zur Anmeldung identifiziert. Dieses Unternehmens-E-Mail-Konto gehört letztendlich dem Unternehmen.

Unterstützter SSO-Workflow

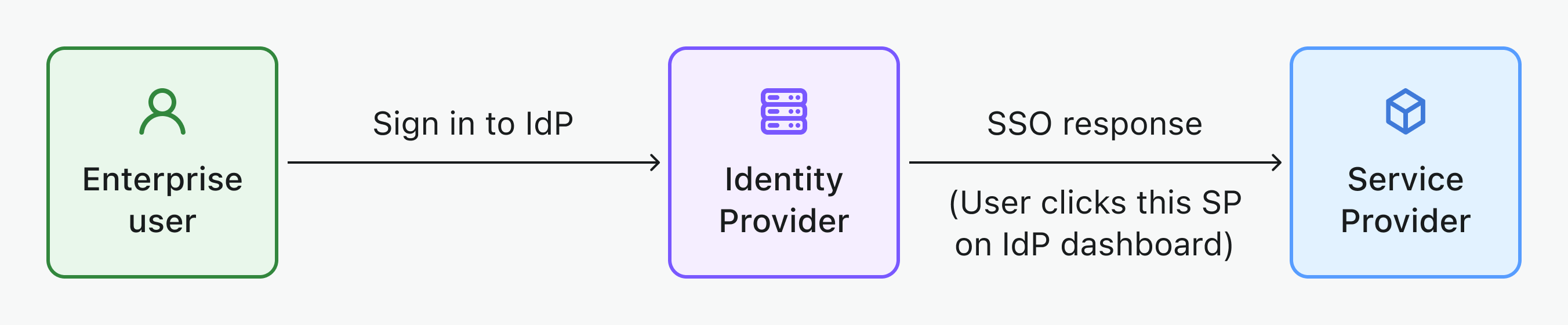

- IdP-Initiated SSO: Beim IdP-initiierten SSO kontrolliert der Identitätsanbieter (IdP) hauptsächlich den Single Sign-On-Prozess. Dieser Prozess beginnt, wenn sich ein Benutzer auf der Plattform des IdP anmeldet, z. B. einem Unternehmensportal oder einem zentralen Identitäts-Dashboard. Nach der Authentifizierung generiert der IdP ein Authentifizierungstoken oder eine Aussage, die dann verwendet wird, um dem Benutzer nahtlosen Zugriff auf mehrere verbundene Dienste oder Anwendungen (SPs) zu gewähren, ohne dass zusätzliche Anmeldungen erforderlich sind.

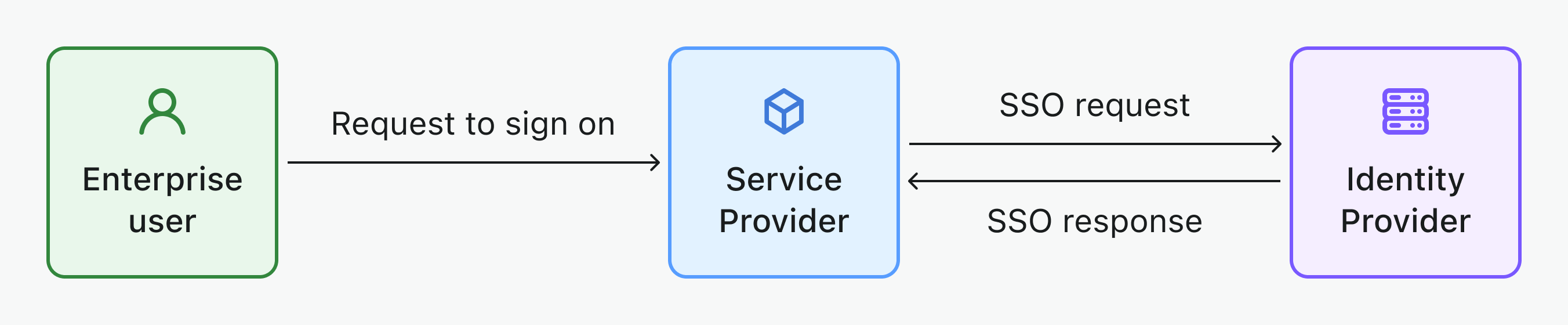

- SP-Initiated SSO: Beim SP-initiierten SSO übernimmt der Dienstanbieter (SP) die Führung bei der Initiierung und Verwaltung des Single Sign-On-Prozesses, der häufig in B2B-Szenarien bevorzugt wird. Dieses Szenario tritt auf, wenn ein Benutzer versucht, auf einen bestimmten Dienst oder eine Anwendung (den SP) zuzugreifen, und zur Authentifizierung zu seinem IdP weitergeleitet wird. Nach erfolgreicher Anmeldung beim IdP wird ein Authentifizierungstoken an den SP zurückgesendet, das dem Benutzer Zugriff gewährt. Logto unterstützt SP-initiiertes SSO für deine B2B-Dienste.

Unterstützte SSO-Protokolle

- SAML: Security Assertion Markup Language (SAML) ist ein XML-basiertes offenes Standardprotokoll zum Austausch von Authentifizierungs- und Autorisierungsdaten zwischen einem IdP und einem SP. Dieses Protokoll ist besonders geeignet für die Bewältigung komplexer Sicherheitsanforderungen auf Unternehmensebene.

- OIDC: OpenID Connect (OIDC) ist eine einfache Identitätsschicht, die auf dem OAuth 2.0-Protokoll aufbaut. Es verwendet JSON/REST für die Kommunikation, was es leichter und besser geeignet für moderne Anwendungsarchitekturen macht, einschließlich mobiler und Single-Page-Anwendungen (SPAs).

FAQs

Wie füge ich SSO-Connector-Schaltflächen hinzu und melde mich direkt mit dem SSO-Anbieter auf meiner Website an?

Logto ermöglicht es dir, soziale Anmeldeschaltflächen zu deiner Website hinzuzufügen und den SSO-Anmeldeprozess direkt zu starten, ohne das Standard-Anmeldeformular anzuzeigen. Sieh dir unseren Direct sign-in Leitfaden für detaillierte Anweisungen an.

Wie viele Enterprise SSO-Connectors benötige ich?

Jeder Kunde benötigt einen einzigartigen Connector, um isolierte Konfigurationen, Mitarbeiterverwaltung und Berechtigungskontrolle sicherzustellen. Zum Beispiel:

- Kunde A (Okta): „Enterprise Connector A“ mit Okta für

@client-a.com. - Kunde B (Okta): Ein weiterer „Enterprise Connector B“ mit Okta für

@client-b.com. - Kunde C (Azure AD): „Enterprise Connector C“ mit Microsoft Azure AD für

@client-c.com.

Wenn du den Zugriff auf mehrere Kunden ohne eine pro-Kunde-Einrichtung benötigst, solltest du stattdessen soziale Connectors (z. B. Google, Facebook) in Betracht ziehen, da diese keine client-spezifischen IdP-Konfigurationen erfordern.

Verwandte Ressourcen

Enterprise SSO ErfahrungIdP-initiiertes SSO vs SP-initiiertes SSO

Enterprise SSO: Was es ist, wie es funktioniert und warum es wichtig ist

Die Kunst des Single Sign-On