エンタープライズシングルサインオン (SSO)

シングルサインオン (SSO) は、ユーザーが単一の資格情報セットで複数のアプリケーションにサインインできるようにするものです。これは、ユーザーが一度ログインするだけで、複数のアプリケーションやリソースに再度ログインすることなくアクセスできる能力を指す一般的な用語です。

エンタープライズ SSO は、組織向けに設計された SSO の特殊なタイプで、職場のツール全体で従業員の認証 (Authentication) を簡素化します。例えば、Acme Company の従業員は、Google Workspace アカウント (foo@client.com) を使用して、Slack、Zoom、Trello、Office Suite、GitHub に資格情報を再入力することなくサインインします。IT 管理者は、アクセス権限を一元管理し、従業員が退職した場合には即座にアクセスを取り消します。

Logto は以下を提供します:

- 事前構築されたコネクター:人気のあるアイデンティティプロバイダーとの簡単な統合(例:Google Workspace、Microsoft Entra ID、Okta)。

- カスタムコネクター:ユニークな組織のニーズに合わせて、任意の SAML/OIDC 準拠のアイデンティティプロバイダーを統合。

- ドメインベースのルーティング:メールドメイン(例:

@client-a.com)を介してユーザーを自動的に会社の IdP にルーティング。 - SP 開始 & IdP 開始 SSO:ユーザーはアプリまたは IdP ダッシュボードからログインを開始してアクセスできます。

- ジャストインタイム (JIT) プロビジョニング:最初のエンタープライズ SSO ログイン時にエンタープライズユーザーを自動的に組織に追加します。手動での招待は不要です。JIT プロビジョニング について学びましょう。

エンタープライズ SSO が必要ですか?

エンタープライズ SSO の主な利点:

- セキュリティの集中管理:組織は、すべての統合アプリにわたって厳格なアクセスポリシー(例:多要素認証、ロールベースの権限)を施行します。

- アクセスの効率化:従業員はパスワード疲れを避け、ツールへのシームレスなアクセスを得ます。

- コンプライアンス:監査トレイルを簡素化し、規制要件(例:GDPR、HIPAA)を満たします。

- 柔軟性:SAML/OIDC を介してレガシーシステムやニッチな IdP との統合をサポートします。

エンタープライズ SSO が必要な場合:

- B2B/B2C2B サービス(例:SaaS)を提供し、クライアントの企業 IdP と統合する必要がある場合。

- 規制された業界(例:医療、金融)で運営し、集中管理されたアイデンティティとアクセス管理が必須である場合。

- セキュリティとシームレスなオンボーディングが契約の決め手となる エンタープライズ契約を獲得 することを目指している場合。

製品が新しく発売されたばかりの場合、すぐにエンタープライズ SSO は必要ありません。以下の場合に有効化を検討してください:

- 高価値のクライアントがセキュリティコンプライアンスのため、または調達プロセスの一環としてそれを要求する場合。それがないと、購入を進めない可能性があります。

- 製品がエンタープライズ層の顧客を対象としており、SSO がセキュリティとユーザー管理の標準的な期待である場合。

Logto では、エンタープライズ SSO の有効化は簡単です。コード不要、破壊的変更なし、ワンクリックで:

- クライアントの IdP 用に専用の エンタープライズコネクター を追加します。

- 彼らのメールドメインを バインド します(例:

@client-a.com)。 - そのドメインを持つ既存のユーザーは、メールアドレスと SSO 識別子の間でアカウントリンクを行い、自動的にエンタープライズ SSO に切り替わります。アクセスに中断はありません。

エンタープライズ SSO の主要コンポーネント

- アイデンティティプロバイダー (IdP):ユーザーのアイデンティティを確認し、ログイン資格情報を管理するサービス。ユーザーのアイデンティティを確認した後、IdP は認証トークンまたはアサーションを生成し、ユーザーが再度ログインすることなくさまざまなアプリケーションやサービスにアクセスできるようにします。基本的に、企業内で従業員のアイデンティティと権限を管理するためのシステムです。例:Okta、Azure AD、Google Workspace、LastPass、OneLogin、Ping Identity、Cyberark など。IdP について詳しく学ぶ。

- サービスプロバイダー (SP):ユーザー認証を必要とし、認証のためにアイデンティティプロバイダー (IdP) に依存するシステムまたはアプリケーション。SP は IdP から認証トークンまたはアサーションを受け取り、別のログイン資格情報を要求することなくリソースへのアクセスを許可します。例:Slack、Shopify、Dropbox、Figma、Notion など…およびあなたのサービス。SP について詳しく学ぶ。

- エンタープライズアイデンティティ:通常、ログインに会社のメールドメインを使用することで識別されます。このエンタープライズメールアカウントは最終的に会社に属します。

サポートされている SSO ワークフロー

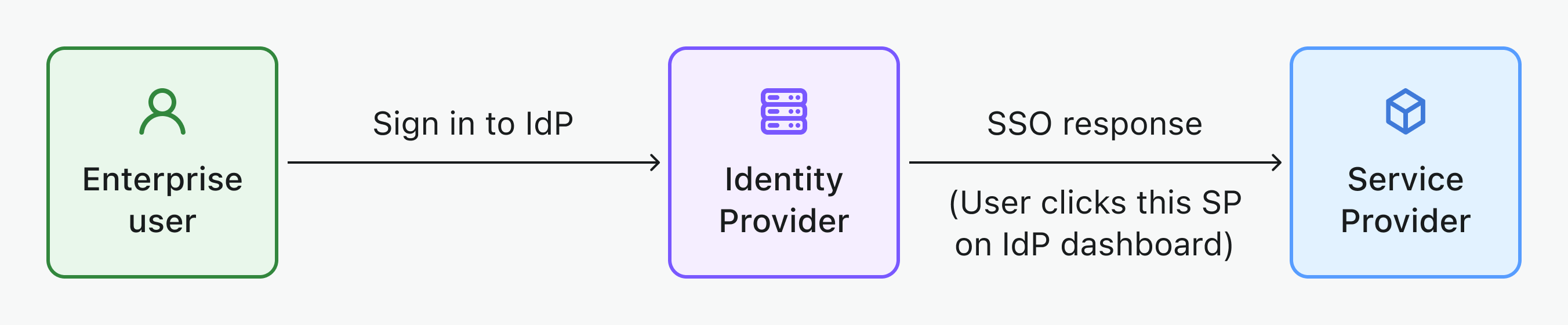

- IdP 開始 SSO:IdP 開始 SSO では、アイデンティティプロバイダー (IdP) が主にシングルサインオンプロセスを制御します。このプロセスは、ユーザーが会社のポータルや集中管理されたアイデンティティダッシュボードなどの IdP プラットフォームにログインすることで始まります。認証されると、IdP は認証トークンまたはアサーションを生成し、それを使用して追加のログインを要求することなく、複数の接続されたサービスやアプリケーション (SP) へのアクセスをシームレスに許可します。

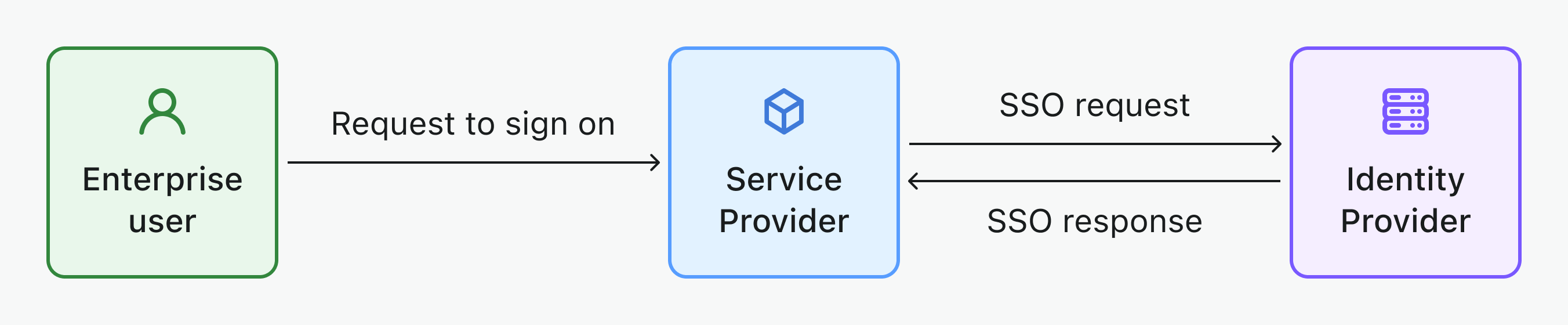

- SP 開始 SSO:SP 開始 SSO では、サービスプロバイダー (SP) がシングルサインオンプロセスの開始と管理を主導し、B2B シナリオで好まれます。このシナリオは、ユーザーが特定のサービスまたはアプリケーション (SP) にアクセスしようとし、認証のために IdP にリダイレクトされるときに発生します。IdP でのログインが成功すると、認証トークンが SP に送信され、ユーザーにアクセスが許可されます。Logto は、B2B サービスのために SP 開始 SSO をサポートしています。

サポートされている SSO プロトコル

- SAML:Security Assertion Markup Language (SAML) は、IdP と SP 間で認証 (Authentication) および認可 (Authorization) データを交換するための XML ベースのオープンスタンダードです。このプロトコルは、特に複雑なエンタープライズレベルのセキュリティ要件を処理するのに適しています。

- OIDC:OpenID Connect (OIDC) は、OAuth 2.0 プロトコルの上に構築されたシンプルなアイデンティティレイヤーです。JSON/REST を使用して通信を行い、モダンなアプリケーションアーキテクチャ、特にモバイルおよびシングルページアプリケーション (SPA) に適しています。

よくある質問

ウェブサイトに SSO コネクターボタンを追加し、SSO プロバイダーで直接サインインする方法は?

Logto を使用すると、ウェブサイトにソーシャルログインボタンを追加し、デフォルトのサインインフォームを表示せずに SSO サインインプロセスを直接開始できます。詳細な手順については、直接サインイン ガイドを確認してください。

いくつのエンタープライズ SSO コネクターが必要ですか?

各クライアントには、独立した設定、従業員管理、および権限制御を確保するためにユニークなコネクターが必要です。例えば:

- クライアント A (Okta):「エンタープライズコネクター A」を使用して

@client-a.com用に Okta を使用。 - クライアント B (Okta):別の「エンタープライズコネクター B」を使用して

@client-b.com用に Okta を使用。 - クライアント C (Azure AD):「エンタープライズコネクター C」を使用して

@client-c.com用に Microsoft Azure AD を使用。

クライアントごとの設定なしで複数のクライアントアクセスが必要な場合は、ソーシャルコネクター(例:Google、Facebook)を使用することを検討してください。これらはクライアント固有の IdP 設定を必要としません。

関連リソース

エンタープライズ SSO 体験 IdP 開始 SSO と SP 開始 SSO の比較エンタープライズ SSO:その概要、仕組み、重要性

シングルサインオンの技術